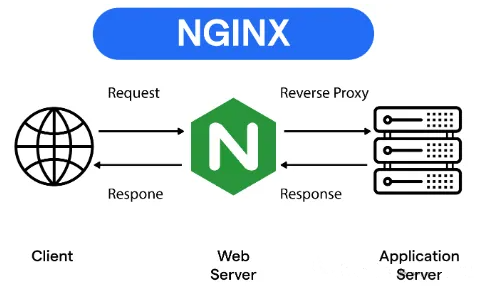

在Windows系统下实现端口转发并确保后端Web服务器能获取真实访客IP(通过X-Forwarded-For头部),核心是选择工作在应用层(HTTP协议)的代理工具。这类工具能解析并修改HTTP头部,而不仅仅是TCP层的端口转发。以下是综合推荐和配置方案:

⭐ 推荐工具:Nginx(反向代理模式)

推荐理由:

Nginx是专业的HTTP反向代理服务器,支持灵活配置HTTP头部(如X-Forwarded-For),且拥有Windows官方版本。它不仅能传递真实IP,还具备负载均衡、限流、缓存等高级功能。

🔧 配置步骤:

下载安装:

从官网下载Windows版Nginx,解压到任意目录(如C:\nginx)。

Mainline version

Stable version

修改配置文件(nginx.conf):

在http块中添加以下配置,将外部请求转发到内部Web服务器(如192.168.1.100:80),并设置X-Forwarded-For:

server {

listen 80; # 监听外部80端口

server_name your-domain.com; # 域名或公网IP

location / {

proxy_pass http://192.168.1.100:80; # 内部Web服务器地址

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr; # 传递客户端真实IP

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; # 追加IP到XFF头部

proxy_set_header X-Forwarded-Proto $scheme;

}

}

启动Nginx:

命令行中运行:

验证配置:

⚠️ 注意事项:

安全防护:

set_real_ip_from 192.168.1.0/24; # 信任的内网代理IP段

set_real_ip_from 10.0.0.0/8;

real_ip_header X-Forwarded-For; # 从XFF头提取真实IP

启用限流:防止CC攻击(参考Nginx的limit_req_zone配置)。

替代方案:

不推荐工具:

📌 总结建议

首选Nginx:功能全面、性能优异,配置简单且免费,完美满足需求36。

多层代理场景:若网络中存在CDN或前置防火墙,需确保每一层代理都正确传递X-Forwarded-For,并在最终后端服务器中信任该头部6。

测试工具:用curl -H "X-Forwarded-For: 1.2.3.4" http://your-domain.com模拟请求,验证IP是否透传。

附:Nginx for Windows下载链接 | Nginx配置文档

在Windows下使用Nginx配置多端口映射

您需要配置多个端口映射时,Nginx可以轻松处理这种情况。以下是完整的解决方案:

多端口映射配置方案

1. 多个HTTP端口映射(示例配置)

http {

# 第一个服务:外部80端口 → 内部192.168.1.100:80

server {

listen 80;

server_name example.com; # 您的域名或留空

location / {

proxy_pass http://192.168.1.100:80;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

# 第二个服务:外部8080端口 → 内部192.168.1.101:8080

server {

listen 8080;

server_name api.example.com; # 二级域名

location / {

proxy_pass http://192.168.1.101:8080;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

# 第三个服务:外部8888端口 → 内部192.168.1.102:80

server {

listen 8888;

server_name ""; # 无域名访问

location / {

proxy_pass http://192.168.1.102:80;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

}

2. HTTPS端口映射(需要SSL证书)

# HTTPS服务:外部443端口 → 内部192.168.1.200:443

server {

listen 443 ssl;

server_name secure.example.com;

# SSL证书配置

ssl_certificate C:/nginx/conf/ssl/example.com.crt;

ssl_certificate_key C:/nginx/conf/ssl/example.com.key;

# SSL优化参数

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

ssl_protocols TLSv1.2 TLSv1.3;

location / {

proxy_pass https://192.168.1.200; # 注意是https协议

proxy_ssl_verify off; # 如果使用自签名证书需要关闭验证

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme; # 传递协议信息

}

}

3. 混合协议配置(HTTP+HTTPS)

# HTTP重定向到HTTPS

server {

listen 80;

server_name example.com;

return 301 https://$host$request_uri; # 自动跳转到HTTPS

}

# HTTPS主服务

server {

listen 443 ssl;

server_name example.com;

ssl_certificate C:/nginx/conf/ssl/example.com.crt;

ssl_certificate_key C:/nginx/conf/ssl/example.com.key;

# 主应用

location / {

proxy_pass http://192.168.1.100:80;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

# 子路径应用

location /blog {

proxy_pass http://192.168.1.101:8080; # 映射到内部8080端口

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

# API服务

location /api {

proxy_pass http://192.168.1.102:3000; # 映射到内部3000端口

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

配置步骤

编辑配置文件:

测试配置:

重新加载配置:

nginx -s reload

多端口管理技巧

端口规划表:

| 外部端口 | 内部服务器 | 内部端口 | 用途 | 协议 |

|---|

| 80 | 192.168.1.100 | 80 | 主网站 | HTTP |

| 443 | 192.168.1.100 | 80 | 主网站(HTTPS) | HTTPS |

| 8080 | 192.168.1.101 | 8080 | 测试环境 | HTTP |

| 8888 | 192.168.1.102 | 3000 | API服务 | HTTP |

高级配置选项:

location / {

proxy_pass http://backend;

# 连接优化参数

proxy_connect_timeout 60s;

proxy_send_timeout 60s;

proxy_read_timeout 60s;

proxy_buffers 8 16k;

proxy_buffer_size 32k;

# 保持真实IP

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

日志分离:

http {

# 为不同服务设置不同日志

log_format main_service '$remote_addr - $remote_user [$time_local] '

'"$request" $status $body_bytes_sent '

'"$http_referer" "$http_user_agent"';

log_format api_service '$remote_addr - $remote_user [$time_local] '

'"$request" $status $body_bytes_sent '

'"$http_referer" "$http_user_agent" $request_time';

server {

listen 80;

server_name example.com;

access_log logs/main_access.log main_service;

# ...

}

server {

listen 8080;

server_name api.example.com;

access_log logs/api_access.log api_service;

# ...

}

}

常见问题解决

端口冲突:

防火墙设置:

# 允许HTTP端口

New-NetFirewallRule -DisplayName "Nginx HTTP" -Direction Inbound -Protocol TCP -LocalPort 80,8080,8888 -Action Allow

# 允许HTTPS端口

New-NetFirewallRule -DisplayName "Nginx HTTPS" -Direction Inbound -Protocol TCP -LocalPort 443 -Action Allow

验证真实IP:

<?php

echo "Client IP: " . $_SERVER['HTTP_X_REAL_IP'] . "<br>";

echo "X-Forwarded-For: " . $_SERVER['HTTP_X_FORWARDED_FOR'];

?>

这样配置后,您可以通过不同的端口访问不同的内部服务,同时所有服务都能正确获取客户端的真实IP地址。

相关教程:

为什么通过路由器端口转向到内部WEB服务器时,WEB页面能够抓到外网访客的真实IP。而用PortTunnel之类的软件实现的端口映射到内部WEB服务器时,WEB页面抓到的却是PortTunnel所在电脑的内网IP?[

为什么通过路由器端口转向到内部WEB服务器时,WEB页面能够抓到外网访客的真实IP。而用PortTunnel之类的软件实现的端口映射到内部WEB服务器时,WEB页面抓到的却是PortTunnel所在电脑的内网IP?[ 29]

29]

http://31873.oa22.cn

该文章在 2025/6/27 13:06:36 编辑过